1999年,布鲁斯·施奈尔曾说过:“复杂性是安全最大的敌人。”彼时还是19年前,而现在,网络安全已然变得更加繁杂。

近日我在网上冲浪过程中发现了这么一个平台性质的软件,看似具有相当强的防护能力。

根据Cynet的描述,该平台具备多种安全功能,将网络和端点汇聚在了一起,统一管理,同时将防御者的工作尽可能的自动化、简单化。Cynet旨在通过该平台汇集当前主流的技术和功能,实现预防、检测和响应等多种需求,并且使其简单直观,能够让不具备专业知识的人也顺畅使用。

部署方式

Cynet使用了多种部署方式,包括内部部署,IAAS(基础设施即服务),SAAS(软件即服务)以及混合模式。

当前存在很多安全代理程序会占据大量的资源,降低系统性能并产生误报、蓝屏的情况,而Cynet会根据使用者的需求进行合理的选择,以避免类似的情况发生。

该平台会在安装后映射整个用户网络资源架构,并且能够对目前的资产、资源进行扫描,包括网络内的端点、用户、文件和网络流量。Cynet会将这些内容整体关联起来用于攻击检测。

主界面:

扫描后,很快就能看到所有处在同一网络中的主机:

扫描后,很快就能看到所有处在同一网络中的主机:

该程序能够对组织架构的全部内容进行梳理,包括网络、应用程序、资产管理以及存在漏洞。

该程序能够对组织架构的全部内容进行梳理,包括网络、应用程序、资产管理以及存在漏洞。

Cynet通过将不同端点与网络相连接,创建组织网络的映射,在网络中的存在任何风险都会对端点做出标记并着重显示:

在该程序安装时会对漏洞管理和系统合规性提供一些建议,主要包括以下四个方面:

在该程序安装时会对漏洞管理和系统合规性提供一些建议,主要包括以下四个方面:

1.操作系统更新:Cynet会对已安装的系统补丁做出检查,并在系统需要下载、安装补丁时发出提示,同时会对已安装的补丁进行归纳,方便用户操作管理。

2.未经授权的应用程序:Cynet具备可自定义的应用程序列表黑名单,如果发现任何未经授权的应用,则会立即发出警报。

3.旧版的应用程序:Cynet会对系统内是否安装了老版、旧版的应用程序进行检测并列出清单,同时发出升级提醒。

3.旧版的应用程序:Cynet会对系统内是否安装了老版、旧版的应用程序进行检测并列出清单,同时发出升级提醒。

4.安全策略验证:Cynet会对网络内各端点进行检查,查看其是否安装或运行了其他安全代理。

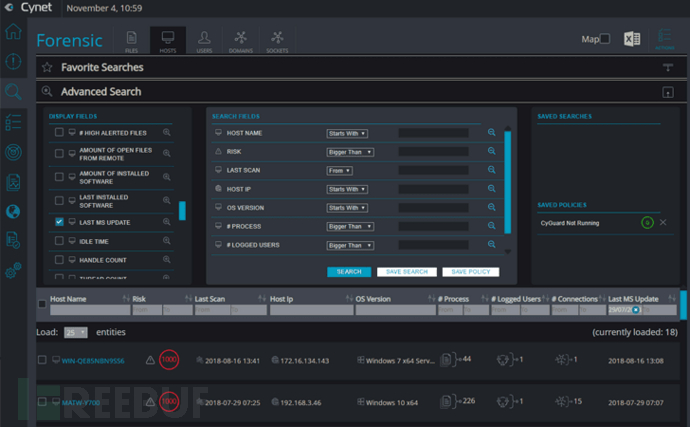

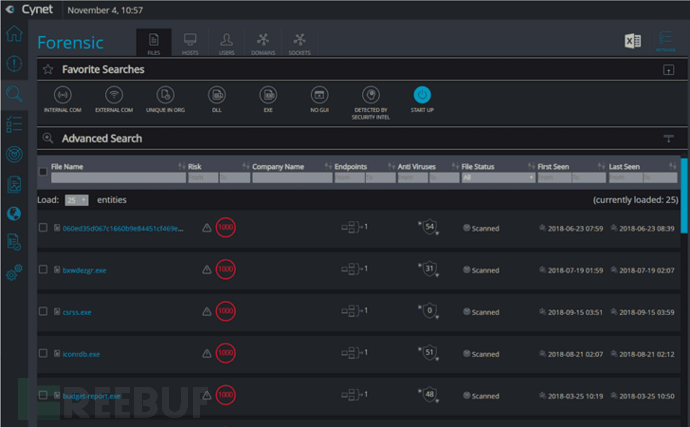

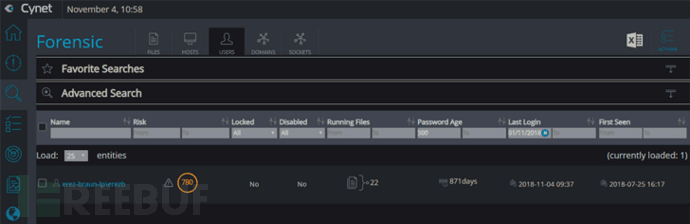

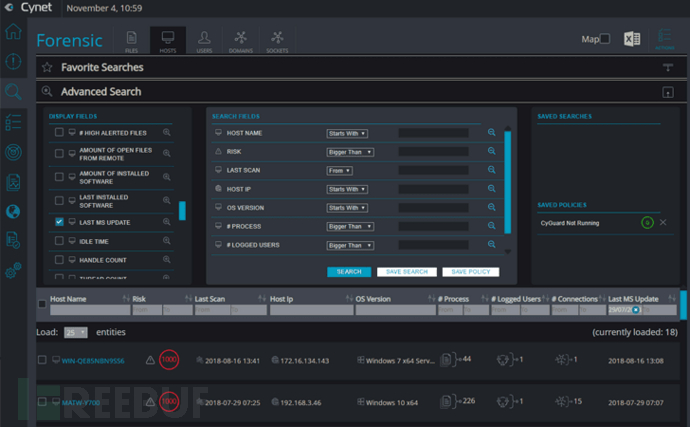

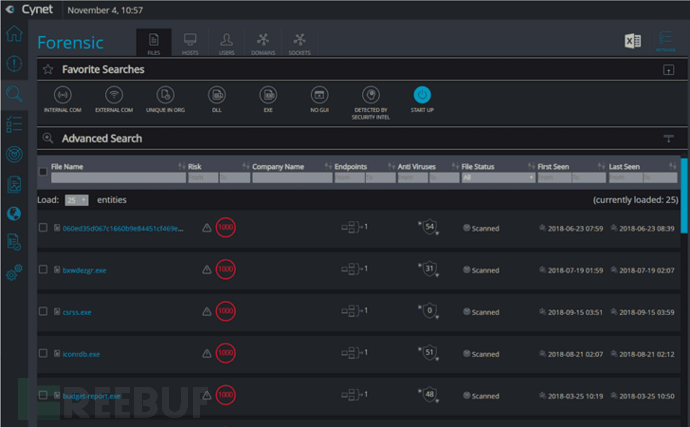

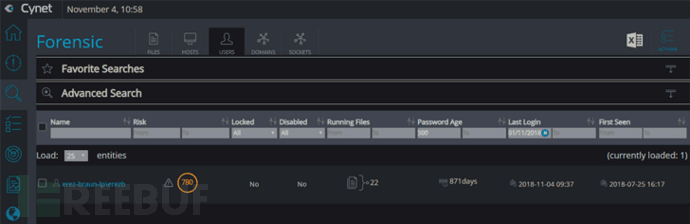

此外,该平台还可通过“Forensic”获取漏洞管理数据,能够即时查询相应的内容。并且用户可通过其搜索文件、主机、用户等多种对象。例如程序调用过的文件,各端点上运行的应用程序以及使用网络可见性查找对应用的未授权访问等。

作为平台简单化的一部分,列表中的每个对象都是可以点击的,并且所有的数据都会以简单明确的形式呈现在时间轴上,包含所有相关历史和对象:

作为平台简单化的一部分,列表中的每个对象都是可以点击的,并且所有的数据都会以简单明确的形式呈现在时间轴上,包含所有相关历史和对象:

Cynet可完整的记录收集到的所有数据。

Cynet可完整的记录收集到的所有数据。

防护机制

Cynet的防御机制包括设置自动阻止威胁:

对于资源相对匮乏的人来说,则可以通过自动化来完成管理。同时,该平台还能够设置重点关注对象,以合理的选择更具威胁的防护,并且创建自己的修复规则。

对于资源相对匮乏的人来说,则可以通过自动化来完成管理。同时,该平台还能够设置重点关注对象,以合理的选择更具威胁的防护,并且创建自己的修复规则。

即使该过程是自动化的,Cynet仍然可以向用户展示自动防护、修复的内容:

Cynet中同样具备白名单功能,用以增强端点的保护。能够仅允许通过批准的文件、进程和通信来保护操作系统的重要组件。

Cynet中同样具备白名单功能,用以增强端点的保护。能够仅允许通过批准的文件、进程和通信来保护操作系统的重要组件。

特点

关于Cynet平台的新颖之处,据其自身的表述,关键点在于“融合”,也就是说,Cynet不仅是将检测、关联和自动化结合在一起,而且还能将网络中的每个端点、用户、文件单独分析并做出相应的安全解决方案。

除了传统的安全性能之外,Cynet的检测功能还包括EDR(终端检测与响应),UBA(用户行为分析),欺诈和网络分析。这些功能能够对各类威胁都做出相应的警报:恶意行为、勒索软件、横向提权、暴力破解、用户登陆异常、凭证盗窃等等,多个检测层的存在确保了系统的安全。

同时Cynet还能够对警报或威胁进行优先级排序,使其易于理解和操作:将所有相关对象都关联至警报界面的视图中,着重显示可操作的信息以及建议。此功能使该软件有了相对较低的使用门槛:

由于多层检测机制的存在,因此假警报出现的概率非常低。

由于多层检测机制的存在,因此假警报出现的概率非常低。

响应机制

Cynet具备一系列健全的响应和修复功能。

分析:

若系统遭到了入侵,在攻击未被组织或需要进一步分析时,Cynet可提供各种分析补救措施。具体过程:

若系统遭到了入侵,在攻击未被组织或需要进一步分析时,Cynet可提供各种分析补救措施。具体过程:

发送至SOC:将可疑内容发送至Cynet的安全运营团队,该团队将为使用者对文件进行分析。

发送至分析模块:将可疑文件发送到沙盒内,将其在隔离环境中运行并生成相应报告。

验证:确认可疑文件是否还存在于系统内。

获取内存字符串/内存转储:收集作为进程运行的文件的内存字符串,以便分析识别内存中存在的恶意操作。

移动文件:将被扫描的文件从网络内移动到Cynet服务器,该选项为可选,类似于改进计划。

响应:

作为安全防御机制,Cynet同样会为主机、用户、文件以及网络提供先进而全面的防护机制:

作为安全防御机制,Cynet同样会为主机、用户、文件以及网络提供先进而全面的防护机制:

查杀、删除或隔离恶意文件;

关闭用户并执行相应命令;

关闭进程或重启主机;

隔离或阻断网络流量;

自动化机制:

Cynet具备全面的规则创建机制,对于主机所受到的每一次安全威胁,用户都可以创建和自定义相应的自动修复规则。

同时,该平台还具备全天候的响应机制,针对网络安全威胁,具有取证、分析、搜寻的多种服务。能够为用户提供全方位的防护。

同时,该平台还具备全天候的响应机制,针对网络安全威胁,具有取证、分析、搜寻的多种服务。能够为用户提供全方位的防护。

*参考来源:thehackernews,Karunesh91编译,转载请注明来自FreeBuf.COM

该程序能够对组织架构的全部内容进行梳理,包括网络、应用程序、资产管理以及存在漏洞。

该程序能够对组织架构的全部内容进行梳理,包括网络、应用程序、资产管理以及存在漏洞。 在该程序安装时会对漏洞管理和系统合规性提供一些建议,主要包括以下四个方面:

在该程序安装时会对漏洞管理和系统合规性提供一些建议,主要包括以下四个方面: 3.旧版的应用程序:Cynet会对系统内是否安装了老版、旧版的应用程序进行检测并列出清单,同时发出升级提醒。

3.旧版的应用程序:Cynet会对系统内是否安装了老版、旧版的应用程序进行检测并列出清单,同时发出升级提醒。

作为平台简单化的一部分,列表中的每个对象都是可以点击的,并且所有的数据都会以简单明确的形式呈现在时间轴上,包含所有相关历史和对象:

作为平台简单化的一部分,列表中的每个对象都是可以点击的,并且所有的数据都会以简单明确的形式呈现在时间轴上,包含所有相关历史和对象: Cynet可完整的记录收集到的所有数据。

Cynet可完整的记录收集到的所有数据。 对于资源相对匮乏的人来说,则可以通过自动化来完成管理。同时,该平台还能够设置重点关注对象,以合理的选择更具威胁的防护,并且创建自己的修复规则。

对于资源相对匮乏的人来说,则可以通过自动化来完成管理。同时,该平台还能够设置重点关注对象,以合理的选择更具威胁的防护,并且创建自己的修复规则。 Cynet中同样具备白名单功能,用以增强端点的保护。能够仅允许通过批准的文件、进程和通信来保护操作系统的重要组件。

Cynet中同样具备白名单功能,用以增强端点的保护。能够仅允许通过批准的文件、进程和通信来保护操作系统的重要组件。 由于多层检测机制的存在,因此假警报出现的概率非常低。

由于多层检测机制的存在,因此假警报出现的概率非常低。 若系统遭到了入侵,在攻击未被组织或需要进一步分析时,Cynet可提供各种分析补救措施。具体过程:

若系统遭到了入侵,在攻击未被组织或需要进一步分析时,Cynet可提供各种分析补救措施。具体过程: 作为安全防御机制,Cynet同样会为主机、用户、文件以及网络提供先进而全面的防护机制:

作为安全防御机制,Cynet同样会为主机、用户、文件以及网络提供先进而全面的防护机制: 同时,该平台还具备全天候的响应机制,针对网络安全威胁,具有取证、分析、搜寻的多种服务。能够为用户提供全方位的防护。

同时,该平台还具备全天候的响应机制,针对网络安全威胁,具有取证、分析、搜寻的多种服务。能够为用户提供全方位的防护。