- A+

1.虚假Telegram安装程序

|

|

|

|

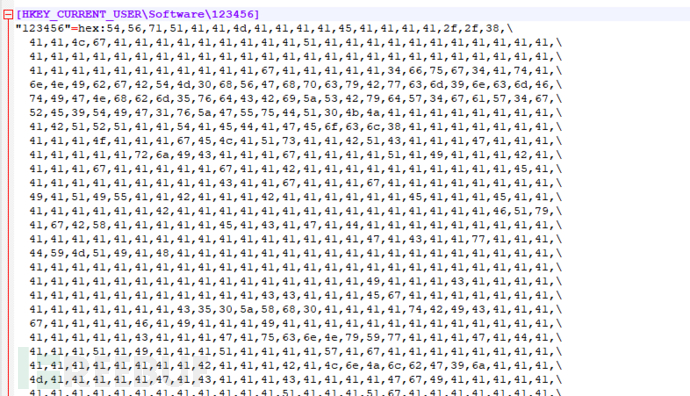

payload解密后得到一个名为“反射”的.net程序。反射.exe的Main函数主要功能是对字符串"MTU0LjIyMi4xMDMuNTg6Nzg3OA=="解密,解密后是一C2IP地址:154.222.103.58:7878,之后调用StartWorkThread函数,传入解密后的C2IP 。StartWorkThread参数对参数进行判断是否为空,为空时,使用备用C2IP,解密字符串"MTg1LjIyNC 4xNjguMTMwOjM1NjM="得到备用C2IP地址:"185.224.168.130:3563"。

payload解密后得到一个名为“反射”的.net程序。反射.exe的Main函数主要功能是对字符串"MTU0LjIyMi4xMDMuNTg6Nzg3OA=="解密,解密后是一C2IP地址:154.222.103.58:7878,之后调用StartWorkThread函数,传入解密后的C2IP 。StartWorkThread参数对参数进行判断是否为空,为空时,使用备用C2IP,解密字符串"MTg1LjIyNC 4xNjguMTMwOjM1NjM="得到备用C2IP地址:"185.224.168.130:3563"。 Program.MainThread函数解析出一个PE文件,并把C2写入PE中并调用导出函数"Launch"。

Program.MainThread函数解析出一个PE文件,并把C2写入PE中并调用导出函数"Launch"。

Program.MainThread解析出的PE文件在ida中的PDB信息为:"D:\source\MyJob\企业远程控制\Release\ServerDll.pdb"。该PE文件是远控Gh0st的变种。 该远控木马在接收和发送TCP数据前会进行简单的位运算进行加解密。

发送数据加密方式:

![]()

接收数据解密方式:

该远控木马执行时,客户端会向C2服务器发送以下信息:IP、主机名、操作系统、是否管理员运行、安装杀软信息、CPU信息、运行时长、感染时间、分组和插件信息。

该远控木马执行时,客户端会向C2服务器发送以下信息:IP、主机名、操作系统、是否管理员运行、安装杀软信息、CPU信息、运行时长、感染时间、分组和插件信息。

该Gh0st变种木马,调用插件使用了反射式DLL注入技术,从C2服务器返回数据中读取PE数据加载执行,减少文件"落地"被查杀,因此更容易绕过杀软的文件检测。

该Gh0st变种木马,调用插件使用了反射式DLL注入技术,从C2服务器返回数据中读取PE数据加载执行,减少文件"落地"被查杀,因此更容易绕过杀软的文件检测。

| 远控木马功能 | 反射式注入dll |

|

|

2.虚假Telegram安卓端

在移动互联网时代,全球移动操作系统市场中,安卓占据了半壁江山,如此巨大的份额也引来了大量不法分子从事非法活动。钓鱼网站中Telegram的安卓安装包也被添加了广告模块和上传用户隐私的模块。

为了与C2服务器连接的稳定性,会从以下四个域名选取访问速度最快的进行连接。

广告模块主要以注册会员、购买卡密、收取广告费进行盈利。

广告模块主要以注册会员、购买卡密、收取广告费进行盈利。

|

|

上传用户信息调用分布在org.telegram.ui.DialogsActivity和org.telegram.ui.LaunchActivity类中:

以下是获取用户隐私数据的具体方式:

①获取隐私聊天记录

在应用界面恢复到DialogsActivity时,从SQLite数据库中获取最后一次上传时间到当前时间的聊天记录,调用uploadSecretMsg上传到服务器。

|

|

|

|

②获取位置信息

使用Telegram开源代码中的定位功能,获取定位信息并上传服务器。

③获取联系人和Tg用户信息

在DialogsActivity创建视图时,创建一个定时任务,每隔60秒执行一次上传uploadContactsBook函数,该函数根据参数控制上传联系人或Tg用户信息。

|

联系人信息 |

Tg用户信息 |

|

|

④获取公开组信息

在上传隐私聊天记录时,获取聊天的类型,如果是公开组则上传组对应的id和名称。

3.关联

通过Censys搜索"Telegram中文版",发现IP 45.114.106.2-45.114.106.6为同一内容的钓鱼网站。

目前搜集到的相关钓鱼网站域名如下:

telegram-cn.org

telegram-vip.com

telegramcn.org

telegrcn.org

telegramsvip.com

由于Telegram没有官方的中文安装包,普通用户通常会使用第三方搜索引擎来查找对应的中文安装程序,该团伙针对这类用户,在谷歌、必应等搜索引擎做了相应的SEO优化,提高其钓鱼网站在相关搜索关键词结果页的排名,甚至还在谷歌中投放相关的广告来给自己网站引流,可谓是煞费苦心。

|

|

|

|

4.总结

目前,钓鱼网站仍在持续运行、更新中,建议广大用户安装金山毒霸杀毒软件保护自己的信息安全。同时提高个人安全意识,下载软件时,尽量到官方网站或正规的第三方下载。

IOC

MD5:

5d605a0f6f1bea25b528ef7a258f5304

ffbfe89d3e01dd9fd6f8c7ade96fe51d

49d9e4337da8d3956c752ba8c896a826

7bde93fd52e668e7c7a47f1073784cfe

08e97bf5b77800a2256d26c8fa049d87

fe2d2b11632e465827e9dcac41fae79a

2cba6bd2a7a27d708d6c70b8aeec13c5

签名:

OORT inc.

Driver Information Technology Co., Ltd.

C2:

154.222.103.58:7878

185.224.168.130:3563

1928.ga

1928.gq

1oba.com

hamster2018.com

telegram-cn.org

telegram-vip.com

telegramcn.org

telegrcn.org

telegramsvip.com